|

Лабораторная работа №4. Домен Windows Server 2003

1.

Цель работы

Изучить теорию относительно логических структур и физических элементов.

Разобраться в принципе работы домена и контроллера домена. Получить практические

навыки работы с компонентом Active Directory: Domains and Trusts.

2.

Методические указания

Лабораторная работа направлена на теоретическое ознакомление с логическими

структурами: домены, леса доменов, деревья доменов, организационных

подразделений; и физическими элементами: сайты и подсети, а так же получение

практических навыков с применением этих понятий.

Требования к результатам выполнения лабораторного практикума:

-

Обязательно ознакомиться с теоретический частью

-

Выполнять все действия в строгом порядке, предусмотренном в задании

-

Все действия выполняются под администратором

-

Установить DNS сервер и прописать суффиксы

-

Продемонстрировать выполнение работы скриншотами

-

Работа должна быть выполнена согласно требованиям к выполнению лабораторной

работы

3.

Теоретический

материал

1.

Понятие домена

Windows

Server

2003,

Standard

Edition,

разработана для предоставления служб и ресурсов другим системам в сети. Она

сменила

Windows

NT

4.0

Server

и

Windows

2000

Server.

Эта ОС обладает богатым набором функций и конфигурационных параметров. Windows

Server 2003 поддерживает до двух центральных процессоров и до 4 Гбайт

оперативной памяти.

При установке Windows Server 2003 система конфигурирует согласно ее роли в сети.

Серверы обычно становятся частью рабочей группы или домена.

Домен Active Directory — это просто группа компьютеров, совместно использующих

общую БД. Имена доменов Active Directory должны быть уникальными. Например, у

вас не может быть двух доменов inicrosoft.com, но может быть родительский домен

microsoft.com с дочерними доменами seattle.microsoft.com и ny.microsoft.com.

Если домен является частью закрытой сети, имя, присвоенное новому домену, не

должно конфликтовать ни с одним из существующих имен доменов в этой сети.

В каждом домене действуют собственные политики безопасности и доверительные

отношения с другими доменами. Зачастую домены распределяются по нескольким

физическим расположениям, т. е. состоят из нескольких сайтов, а сайты —

объединяют несколько подсетей. В БД каталога домена хранятся объекты,

определяющие учетные записи для пользователей, групп и компьютеров, а также

общие ресурсы, например принтеры и папки.

Функции домена ограничиваются и регулируются режимом его функционирования.

Существует четыре функциональных режима доменов:

-

Смешанный режим Windows 2000 (mixed mode) — поддерживает контроллеры

доменов, работающие под управлением Windows NT 4.0, Endows 2000 и Windows Server

2003;

-

Основной режим Windows 2000 (native mode) — поддерживает контроллеры

доменов, работающие под управлением Windows 2000 и Windows Server

2003;

-

Промежуточный режим Windows Server 2003 (interim mode) - поддерживает

контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows

Server 2003;

-

режим Windows Server 2003 — поддерживает контроллеры доменов, работающие под

управлением Windows Server 2003.

2.

Деревья

Это многодоменные структуры. Корнем такой структуры является главный домен, для

которого вы создаете дочерние. Фактически Active Directory использует

иерархическую систему построения, аналогичную структуре доменов в DNS.

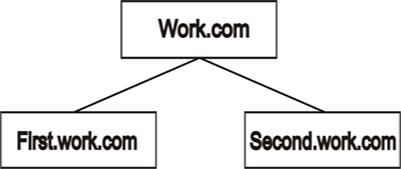

Например, если мы имеем домен work.com (домен первого уровня) и создаем для него

два дочерних домена first.work.com и second.work.com (здесь first и second – это

домены второго уровня), то в итоге получим дерево доменов (см. рис. 1).

Рисунок 1. Дерево доменов

Деревья как логическое построение используются, когда вам нужно разделить

филиалы компании, например, по географическим признакам, либо из каких-то других

организационных соображений.

AD помогает автоматически создавать доверительные отношения между каждым доменом

и его дочерними доменами.

Таким образом, создание домена first.work.com ведет к автоматической организации

двухсторонних доверительных отношений между родительским work.com и дочерним

first.work.com (аналогично и для second.work.com). Поэтому с родительского

домена могут применяться разрешения для дочернего, и наоборот. Нетрудно

предположить, что и для дочерних доменов будут существовать доверительные

отношения.

Еще одно свойство доверительных отношений – транзитивность. Получаем – для

домена net.first.work.com создаются доверительные отношения с доменом work.com.

Для доступа к доменным структурам предназначена консоль Active Directory —

домены и доверие (Active Directory Domains and Trusts).

Для каждого корневого домена отображаются отдельные записи. На рисунке показан

домен adatum.com.

4.

Леса

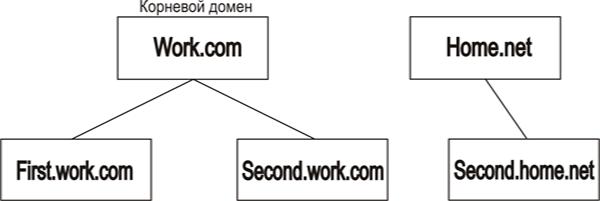

Также как и деревья это многодоменные структуры. Но лес – это

объединение деревьев, имеющих разные корневые домены.

Предположим, вы решили иметь несколько доменов с именами work.com и

home.net и

создать

для них дочерние домены, но из-за того, что tld (top level domain) не в вашем

управлении, в этом случае вы можете организовать лес (см. рис. 2), выбрав один

из доменов первого уровня корневым. Вся прелесть создания леса в этом случае –

двухсторонние доверительные отношения между двумя этими доменами и их дочерними

доменами.

Рисунок 2. Лес доменов с корнем Work.com

Однако при работе с лесами и деревьями необходимо помнить

следующее:

-

Нельзя добавить в дерево уже существующий домен;

-

Нельзя включить в лес уже существующее дерево;

-

Если домены помещены в лес, их невозможно переместить в другой лес;

-

Нельзя удалить домен, имеющий дочерние домены.

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких

режимов три:

-

Windows 2000 — поддерживает контроллеры доменов, работающие под управлением

Windows NT 4.0, Windows 2000 и Windows Server 2003;

-

промежуточный (interim) Windows Server 2003 — поддерживает контроллеры доменов,

работающие под управлением Windows NT 4.0 и Windows Server 2003;

-

Windows Server 2003 — поддерживает контроллеры доменов, работающие под

управлением Windows Server 2003.

Самые современные функции Active Directory доступны в режиме Windows Server

2003. Если все домены леса работают в этом режиме, вы сможете полюбоваться

улучшенной репликацией глобальных каталогов и более эффективной репликацией

данных Active Directory. Также вы получите лозможность отключать классы и

атрибуты схемы, использовать динамические вспомогательные классы,

переименовывать домены и создавать в лесу односторонние, двухсторонние и

транзитивные доверительные отношения.

4.

Организационные подразделения

Организационные подразделения (ОП) — это подгруппы в доменах, которые часто

отражают функциональную структуру организации. ОП представляют собой своего рода

логические контейнеры, в которых размещаются учетные записи, общие ресурсы и

другие ОП. Например, вы вправе создать в домене microsofc.com подразделения

HumanResourses,

IT,

Marketing.

Потом эту схему можно расширить, чтобы она содержала дочерние подразделения.

В ОП разрешается помещать объекты только из родительского домена. Например, ОП

из домена Seattle.microsoft.com содержат объекты только этого домена. Добавлять

туда объекты из ny.inicrosoft.com нельзя. ОП очень удобны при формировании

функциональной или бизнес-структуры организации. Но это не единственная причина

их применения.

ОП позволяют определять групповую политику для небольшого набора ресурсов в

домене, не применяя се ко всему домену с помощью ОП создаются компактные и более

управляемые представления объектов каталога в домене, что помогает эффективнее

управлять ресурсами.

ОП позволяют делегировать полномочия и контролировать административный доступ к

ресурсам домена, что помогает задавать пределы полномочий администраторов в

домене. Вы можете передать пользователю А административные полномочия только для

одного ОП и в то же время передать пользователю В административные полномочия

для всех ОП в домене. ОП представлены в виде папок в консоли Active Directory –

пользователи и компьютеры (Active Directory Users and Computers).

5.

Сайты и подсети

Сайт — это группа компьютеров в одной или нескольких IP-подсетях, используемая

для планирования физической структуры сети. Планирование сайта происходит

независимо от логической структуры домена. Active Directory позволяет создать

множество сайтов в одном домене или один сайт, охватывающий множество доменов.

Также нет связи между диапазоном IP-адресов сайта и пространством имен домена. В

отличие от сайтов, способных охватывать множество областей IP-адресов, подсети

обладают заданной областью IP-адресов и сетевой маской. Имена подсетей

указываются в формате сеть/битовая маска, например 192.168.19.0/24, где сетевой

адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети

192.168.19.0/24.

Примечание: Вам не нужно знать, как создается имя подсети. Чаще всего достаточно

ввести сетевой адрес и сетевую маску, а ОС Windows Server 2003 сама сгенерирует

имя подсети.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или

в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на

достаточно высоких скоростях, их называют хорошо связанными (well connected). В

идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость

обмена между подсетями и компьютерами низка, может потребоваться создать

несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

Когда клиент входит в домен, в процессе аутентификации сначала производится

поиск локального контроллера домена в сайте клиента, т. с. по возможности

первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и

ускоряет аутентификацию.

Информация каталога реплицируется чаще внутри сайтов, чем между сайтами. Это

снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные

контроллеры доменов быстро получат обновленную информацию. Вы можете настроить

порядок репликации данных каталога, используя связи сайтов (site links).

Например, определить сервер-плацдарм (bridgehead) для репликации между сайтами.

Основная часть нагрузки от репликации между сайтами ляжет на этот

специализированный сервер, а не на любой доступный сервер сайта.

Сайты и подсети настраиваются в консоли Active Directory – сайты и службы (Active

Directory

Sites

and

Services).

6.

Сущность службы каталогов

Чтобы обеспечить некоторый уровень безопасности, любая операционная

система должна иметь файлы, содержащие базу данных пользователей. В ранних

версиях

Windows

NT для этого использовался файл SAM (Security Accounts Manager – менеджер

учетных записей). Он содержал учетные данные пользователей и был зашифрован.

Сегодня SAM также используется в операционных системах семейства NT 5 (Windows

2000 и выше).

Когда вы повышаете роль рядового сервера до контроллера домена с

помощью

команды DCPROMO (фактически она запускает мастер

установки службы каталогов), подсистема безопасности Windows Server 2000/2003

начинает использовать централизованную базу данных AD. Это можно легко проверить

– попробуйте после создания домена открыть на контроллере оснастку Computer

Management и найти там «Локальные пользователи и группы». Более того, попробуйте

войти на этот сервер под локальной учетной записью. Вряд ли у вас получится.

Большинство данных пользователей сохраняются в файле NTDS.DIT (Directory

Information

Tree – дерево информации каталога). NTDS.DIT – это модифицированная база данных.

Она создана с использованием той же технологии, что и база данных Microsoft

Access. Алгоритмы работы контроллеров домена содержат вариант движка JET базы

данных Access, который был назван ESE (Extensible Storage Engine – расширяемый

движок хранения информации). NTDS.DIT и службы, обеспечивающие взаимодействие с

этим файлом, фактически и есть служба каталогов.

Глобальный

уникальный

идентификатор (Global Unique Identifier, GUID) – это 128-разрядное число,

сопоставляемое каждому объекту при его создании для обеспечения уникальности.

Имя объекта AD можно изменить, а вот GUID останется неизменным.

7.

Глобальный каталог

Наверняка вы успели заметить, что структура AD может быть весьма

сложной и вмещать в себя большое количество объектов. Чего стоит только тот

факт, что домен AD может включать в себя до 1,5 млн. объектов. Но из-за этого

могут возникнуть проблемы с производительностью при выполнении операций. Эта

проблема решается с помощью Глобального каталога (Global Catalog, GC). Он

содержит сокращенную версию всего леса AD, что помогает ускорять поиск объектов.

Владельцем глобального каталога могут выступать специально назначенные для этого

контроллеры домена.

8.

Роли

FSMO

FSMO (Flexible Single-Master Operations –

операции

с

одним

хозяином).

Хозяин операций решает задачи, которые неудобно

выполнять в модели репликации с несколькими хозяевами. Существует пять ролей

хозяина операций — вы можете назначить их одному или нескольким контроллерам

доменов. Одни роли должны быть уникальны на уровне леса, для других достаточно

уровня домена. В каждом лесе Active Directory должны существовать следующие

роли:

-

Хозяин схемы (schema master) yправляет обновлениями и изменениями

схемы каталога. Для обновления схемы каталога вам необходим доступ к хозяину

схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в

домене, откройте окно командной строки и введите dsquery server -hasfsmo schema.

-

Хозяин именования доменов (domain naming master) управляет

добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен, вам

требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в

данное время является хозяином именования доменов, откройте окно командной

строки и введите dsquery server -hasismo name.

Эти роли, общие для всего леса в целом, должны быть в нем уникальными.

Иными словами, вы можете настроить только один

хозяин схемы и один хозяин именования доменов

для леса. В каждом домене Active Directory в обязательном порядке существуют

следующие роли:

-

Хозяин относительных идентификаторов (relative ID master) выделяет

относительные идентификаторы контроллерам доменов. Каждый раз при создании

объекта пользователя, группы или компьютера контроллеры назначают объекту

уникальный идентификатор безопасности, состоящий из идентификатора безопасности

домена и уникального идентификатора,

-

который был выделен хозяином относительных идентификаторов. Чтобы

определить, какой сервер в данное время является хозяином относительных

идентификаторов в домене, откройте окно командной строки и введите dsquery

server hasfsmo rid. Эмулятор PDC (PDC emulator) в смешанном или промежуточном

режиме домена действует как главный контроллер домена Windows NT. Он

аутентифицирует вход в Windows NT, обрабатывает изменения пароля и реплицирует

обновления на BDC. Чтобы определить, какой сервер в данное время является

эмулятором PDC в домене, откройте окно командной строки и введите dsquery server

-hasfsmo pdc.

-

Хозяин инфраструктуры (infrastructure master) обновляет ссылки

объектов, сравнивая данные своего каталога с данными ГК. Если данные устарели,

он запрашивает из ГК обновления и реплицирует их на остальные контроллеры в

домене. Чтобы определить, какой сервер в данное время является хозяином

инфраструктуры в домене, откройте окно командной строки и введите dsquery server

-hasfsmo infr.

Эти роли, общие для всего домена, должны быть в нем уникальными. Иными словами,

вы можете настроить только один хозяин относительных

идентификаторов, один эмулятор PDC и один хозяин инфраструктуры для

каждого домена.

Обычно роли хозяина операций назначаются

автоматически, но вы вправе их переназначить. При установке ноной сети все роли

хозяев операций получает первый контроллер первого домена. Если вы позднее

создаете новый дочерний домен или корневой домен в новом дереве, роли хозяина

операций также автоматически назначаются первому контроллеру домена. В новом

лесу доменов контроллеру домена назначаются все роли хозяина операций. Если

новый домен создается в том же лесу, его

контроллеру назначаются роли хозяина относительных идентификаторов, эмулятора

РОС и хозяина инфраструктуры. Роли хозяина схемы и хозяина именования

доменов остаются у первого домена леса.

Если в домене только один контроллер, он выполняет все роли хозяев

операций. Если в вашей сети один сайт, стандартное расположение хозяев операций

оптимально. Но по мере добавления контроллеров домена и доменов иногда требуется

переместить роли хозяев операций на другие контроллеры доменов.

8.

Установка и понижение контроллеров домена

Чтобы создать контроллер домена, нужно установить Active Directory на рядовом

сервере. Если затем вы решите, что сервер больше не должен выполнять

задачи контроллера, его можно понизить обратно

до уровня рядового сервера. Операции установки Active Directory и понижения

контроллера схожи. Как вы помните, когда вы устанавливаете контроллер домена,

требуется передать роли хозяина операций и переконфигурировать структуру

глобального каталога. Кроме того, перед установкой Active Directory в сети

должна работать DNS, а целевой жесткий диск — иметь формат NTFS 5.0 или более

поздний. Перед понижением контроллера нужно передать все

его ключевые обязанности другим контроллерам

домена, т. е. при необходимости переместить глобальный каталог с сервера и

передать все его роли хозяина операций.

Примечание В Windows Server 2003 допускается переименование контроллера домена

без понижения до рядового сервера. Единственная возможная проблема в том, что во

время переименования сервер недоступен пользователям. Не

исключено, что вам придется вручную обновить

каталог, чтобы восстановить соединения с сервером. Переместить контроллер домена

в другой домен нельзя. Сначала его придется

понизить.

Вот как установить или понизить контроллер

домена:

1.

Войдите на сервер, который хотите настроить.

2.

В меню Пуск (Start) выберите команду Выполнить (Run).

3.

Наберите dcpromo и щелкните ОК. Запустится мастер установки Active

Directory.

4.

Если компьютер — рядовой сервер, то запускается мастер установки

службы каталогов Active Directory. Вам нужно указать, будет ли это контроллер

нового домена или дополнительный контроллер существующего домена.

5.

Если компьютер — контроллер домена, тот же мастер понизит его до

рядового сервера.

Примечание В Windows Server 2003 появилась возможность установки контроллера

домена с резервного носителя. На одном из

контроллеров домена создайте резервную копию состояния системы (System State} и

восстановите ее на другом сервере под управлением Windows Server 2003. При этом

вы избавляетесь от необходимости реплицировать базу данных каталога по сети —

немаловажное преимущество, если в базе данных тысячи записей, а у сети невысокая

пропускная способность.

9.

Соединение с доменом

Если у вас есть соответствующие права доступа, в консоли Active Directory —

пользователи и компьютеры (Active Directory Users and Computers) разрешается

работать с любым доменом в лесу. Вот как связаться с доменом:

1.

В дереве консоли щелкните правой кнопкой элемент Active Directory -

пользователи и компьютеры (Active Directory Users and Computers) и выберите

Подключение к домену (Connect to Domain).

2.

В одноименном окне отображается текущий или принятый по умолчанию домен. Введите

имя нового домена и щелкните ОК или щелкните Обзор (Browse), а потом укажите

домен в диалоговом окне.

10.

Соединение с контроллером домена

Соединение с контроллером домена позволяет решать несколько задач. Если после

запуска Active Directory — пользователи и компьютеры (Active

Directory

Users

and

Computers) вы

не видите нужного объекта, следует связаться с контроллером другого домена,

чтобы проверить, нет ли этого объекта там. Вы можете также связаться с

контроллером домена, если подозреваете, что репликация выполняется неправильно.

Подключившись, вы видите несоответствия в недавно обновленных объектах. Чтобы

связаться с контроллером домена, выполните следующие действия:

1.

В дереве консоли щелкните правой кнопкой элемент Active Directory –пользователи

и компьютеры (Active Directory Users and Computers) и выберите команду

Подключение к контроллеру домена (Connect to Domain Controller). Откроется

одноименное окно.

2.

В списке Доступные контроллеры (Available Controllers) перечислены доступные

контроллеры заданного домена. По умолчанию выбран вариант Любой контроллер

домена с возможностью записи (Any

writable

domain

controller).

Если вы сохраните этот параметр, то свяжетесь с контроллером, который первым

ответит на запрос. При необходимости выберите конкретный контроллер, с которым

нужно связаться.

3.

Щелкните ОК.

11.

Управление компьютерами

Из консоли Active Directory — пользователи и компьютеры (Active

Directory

Users

and

Computers) вы можете открыть консоль Управление компьютером (Computer Management)

для нужного компьютера, щелкнуть правой кнопкой его учетную запись и набрать

команду Управление (Manage).

Присоединение компьютера к домену или рабочей группе

Эта операция позволяет компьютерам с Windows NT/2000/XP и Windows Server 2003

входить в сеть и получать доступ к домену. Сначала убедитесь, что на компьютере

корректно установлены сетевые компоненты. Это, как правило, происходит

одновременно с ОС. Если службы DHCP, WINS и DNS правильно установлены в сети,

рабочим станциям не потребуются постоянные IP-адреса или специальная настройка.

Единственные обязательные параметры — имя компьютера и имя домена, которые вы

можете задать непосредственно в процессе присоединения к домену. В Windows

Server 2003 право добавлять рабочие станции в домен автоматически предоставлено

всем пользователям, зарегистрировавшимся в домене. Однако в цепях защиты

информации количество рабочих станций, которые данный пользователь может

добавить в домен, ограничено десятью.

Это значение можно изменить посредством утилиты l_dp.exe из набора инструментов

поддержки Windows Server 2003 (атрибут ms-DS-MachineAccountQuota), но с точки

зрения безопасности делать этого не следует. Надежнее создавать нужные учетные

записи компьютеров заранее или назначить избранным пользователям специальное

разрешение на создание объектов-компьютеров. Сетевое соединение для компьютера

скорее всего уже было настроено но время установки ОС. Также вы могли ранее

присоединить компьютер к домену или рабочей группе. Если так, вам удастся

присоединить компьютер к новому домену или рабочей группе (последовательность

действий в Windows 2000 Professional,

Windows

2000

Server,

Windows

XP

Professional

и

Windows

Server 2003 практически одна и та же).

1.

Войдите в систему на рабочей станции или сервере, который хотите

сконфигурировать.

2.

Откройте Панель управления и дважды щелкните значок Система (System). В окне

свойств системы перейдите на вкладку Имя компьютера (Computer Name), показанную

нa рис. 6.

3.

Щелкните кнопку Изменить (Change).

4.

Чтобы переименовать компьютер, введите новое имя в поле Имя компьютера (Computer

Name), например Zeta.

5.

Чтобы присоединиться к новому домену, и области Является членом (Member of)

выберите вариант Домена (Domain) и введите локальную часть имени домена,

например Seattle для домена scattle.microsofi.com.

6.

Чтобы присоединиться к новой рабочей группе, в области Является членом (Member

of) выберите Рабочей группы (Workgroup) и введите имя группы, например

TestDevGroup.

7.

Закончив внесение изменений, щелкните ОК. В ответ на запрос «ведите имя и пароль

учетной записи администратора, имеющего полномочия на такие коррективы. Снова

щелкните ОК.

8.

Если изменения успешны, вы увидите на экране окно подтверждения. Щелкните ОК,

чтобы перезагрузить компьютер.

9.

Если изменения не удались, вы увидите сообщение об ошибке, например, что учет

пая запись уже используется. Последнее означает, что вы изменяете имя

компьютера, уже подключенного к домену и имеющего в этом домене активные сеансы.

Закройте приложения, которые могут соединяться с доменом, например Проводник (Windows

Explorer), подключенный к общей папке в сети, и повторите процесс.

12.

Просмотр и передача доменных ролей

Консоль Active Directory — пользователи и компьютеры (Active Directory Users and

Computers) позволяет просмотреть или изменить расположение доменных ролей

хозяина операций. На уровне домена вы можете работать с ролями хозяина

относительных идентификаторов (Relative ID, RID), эмулятора PDC и хозяина

инфраструктуры.

Для настройки роли хозяина именования служит консоль Active Directory – домены и

доверие (Active Directory Domains and Trusts), а для изменения роли хозяина

схемы — Схема Active Directory (Active Directory Schema).

Вот как передать роль хозяина операций. В дереве консоли щелкните правой кнопкой

элемент Active Directory — пользователи и компьютеры (Active Directory Users and

Computers) и выберите Хозяева операций (Operations Masters). Откроется окно.

Па вкладке RID показано местоположение текущего хозяина относительно

идентификаторов. Щелкните Изменить (Change) и выберите новый контроллер домена

для передачи роли.

На вкладке PDC покачано местоположение текущего эмулятора РОС. Щелкните Изменить

(Change) и выберите новый контроллер домена для передачи роли.

На вкладке Инфраструктура (Infrastructure) показано местоположение текущего

хозяина инфраструктуры. Щелкните Изменить (Change) и выберите новый контроллер

домена для передачи роли. Щелкните ОК.

13.

Просмотр и передача роли хозяина именования домена

Консоль Active Directory — домены и доверие (Active Directory Domains and Trusts)

позволяет просмотреть или изменить расположение хозяина именования домена в

лесу. В ней корневой уровень дерева консоли соответствует выбранному домену.

Вот как передать роль хозяина именования домена.

1.

Откройте

консоль

Active Directory —

домены и

доверие

(Active Directory Domains and Trusts).

2.

В дереве консоли щелкните правой кнопкой элемент

Active Directory —

домены и

доверие

(Active Directory Domains and Trusts)

и выберите Хозяин операций

(Operations Master).

Откроется окно Изменение хозяина операций (Change Operations Master).

3.

В поле Хозяин именования доменов (DomainNaming Operations Master) отображается

текущий хозяин именования домена. Щелкните Изменить (Change), а затем укажите

новый контроллер. Роль будет передана этому контроллеру.

4.

Щелкните Закрыть (Close).

14.

Просмотр и передача роли хозяина схемы

Консоль Схема Active Directory (Active Directory Schema) позволяет просмотреть

или изменить расположение хозяина схемы,

Делается это так.

1.

Добавьте оснастку Схема Active Directory (Active Directory Schema) в консоль ММС.

2.

В дереве консоли щелкните правой кнопкой элемент Схема Active Directory (Active

Directory Schema) и выберите Изменение контроллера домена (Change Domain

Controller).

3.

Установите переключатель Любой контроллер (Any Domain Controller), чтобы

позволить Active Directory выбрать новый хозяин схемы автоматически, или

переключатель Укажите имя (Specify Name), чтобы указать конкретный сервер.

4.

Щелкните ОК.

5.

В дереве консоли щелкните правой кнопкой элемент Схема Active Directory (Active

Directory Schema) и выберите Хозяин операций (Operations Master).

6.

Щелкните Сменить (Change) и задайте в качестве хозяина другую систему.

7.

Щелкните Закрыть (Close).

15.

Передача ролей с помощью командной строки

В этом разделе рассказано, как передать роли с помощью утилиты командной строки

Ntdsutil.exe.

1.

Локально или с помощью удаленного рабочего стола зарегистрируйтесь на сервере,

которому хотите назначить роль нового хозяина операций.

2.

Щелкните кнопку Пуск (Start), выберите команду Выполнить (Run), введите cmd в

поле Открыть (Open) и щелкните ОК.

3.

В командной строке введите ntdsutil.

4.

В командной строке утилиты Ntdsutil введите roles. Утилита перейдет в режим

обслуживания хозяев операций.

5.

После приглашения Fsmo Maintenance введите connections. Затем после приглашения

Server Connections введите connect to server и полное доменное имя текущего

хозяина схемы для данной роли, например: connect to server engdcO.1. technology,

adatum.com

6.

Когда соединение будет установлено, введите quit, чтобы покинуть приглашение

Server Connections, а затем в строке приглашения Fsmo Maintenance введите

transfer и идентификатор переносимой роли:

-

pdc — роль эмулятора РОС;

-

rid master — роль хозяина относительных идентификаторов;

-

infrastructure master — роль хозяина инфраструктуры;

-

schema master — роль хозяина схемы;

-

domain naming master — роль хозяина именования домнов.

7.

Введите quit в строках приглашения Fsmo Maintenance и Ntsdutil.

16.

Захват ролей с помощью командной строки

Изредка возникают ситуации, когда обычная передача роли невозможна. Например, у

контроллера домена, который исполнял роль хозяина RID, может выйти из строя

жесткий диск. Просто передать роль другому серверу уже не удастся — ее придется

захватить.

Внимание! Захват роли — это очень серьезное действие, и прибегать к нему следует

лишь в безвыходной ситуации, когда сервер, исполнявший роль, окончательно и

бесповоротно вышел из строя. После захвата роли сервера на нем придется

переформатировать жесткий диск.

Вот как захватить роль сервера.

1.

Убедитесь, что сервер, роль которого вы хотите захватить, действительно нельзя

вернуть к жизни. Если сервер может продолжать работу, захватывайте его роль,

только если вы собираетесь полностью переустанавливать на нем ОС.

2.

Зарегистрируйтесь на сервере, который хотите сделать новым хозяином операций,

локально или через удаленный рабочий стол.

3.

Щелкните кнопку Пуск (Start), выберите команду Выполнить (Run), введите cmd в

поле Открыть (Open) и щелкните ОК.

4.

В командной строке введите ntdsutil.

5.

В командной строке утилиты Ntdsutil введите roles. Утилита перейдет в режим

обслуживания хозяев операций.

6.

После приглашения Fsmo Maintenance введите connections. Затем после приглашения

Server Connections введите connect to server и полное доменное имя текущего

хозяина схемы для данной роли, например: connect to server

engdc01.technology.adatum.com

7.

Когда соединение будет установлено, введите quit, чтобы покинуть приглашение

Server Connections, а затем в строке приглашения Fsmo Maintenance введите seize

и идентификатор захватываемой роли (один из тех, что перечислены в предыдущем

разделе).

8.

Введите quit в строках приглашения Fsmo Maintenance и Ntdsutil.

17.

Создание и изменение политик

сайта, домена и ОП

Для работы с политиками сайтов предназначена оснастка Групповая политика (Group

Policy) из консоли Active Directory – сайты и службы (Active Directory Sites and

Services). Политики доменов и ОП управляются из оснастки Групповая политика (Group

Policy) из консоли Active Directory — пользователи и компьютеры (Aclive

Directory Users and Computers). Чтобы создать или изменить политику сайта,

домена или ОП, выполните следующие действия.

1.

Откройте консоль Active Directory — сайты и службы (Active Directory Sites and

Services), если собираетесь работать с политикой сайта, или Active Directory —

пользователи и компьютеры (Active Directory Users and Computers), если

собираетесь работать с политикой домена или ОП.

2.

Щелкните правой кнопкой сайт, домен или ОП, с политикой которого собираетесь

работать. Выберите в контекстном меню команду Свойства (Properties).

3.

Перейдите на вкладку Групповая политика (Group Policy), Существующие политики

перечислены в списке Ссылки на объекты групповой политики (Group Policy Object

Links).

4.

Чтобы создать новую политику, щелкните кнопку Создать (New). Настройка политики

описана далее в разделе «Работа с групповыми политиками».

5.

Для редактирования существующей политики, выделите ее и щелкните кнопку Изменить

(Edit), О редактировании политики речь идет также в разделе «Работа с групповыми

политиками.

6.

Чтобы изменить приоритет политики, выделите ее и измените положение политики в

списке Ссылки на объекты групповой политики (Group Policy Object Links) кнопками

Вверх (Up) или Вниз (Down).

18.

Настройка политик с помощью административных шаблонов

Административные шаблоны облегчают доступ к реестровым параметрам политики,

которые иногда требуется конфигурировать.

Просмотр административных шаблонов и политик.

Набор административных шаблонов по умолчаниию для пользователей и компьютеров

конфигурируется в консоли Групповая политика (Group Policy), как показано на рис

9. Административные шаблоны можно добавлять и удалять. Любые изменения в

политиках, совершаемые через административные шаблоны, сохраняются в реестре.

Конфигурации компьютеров сохраняются в разделе HKEY_ LOCAL_MAC HINE, а

конфигурации пользователей - в HKEY_CURRENT_USER.

Настроенные шаблоны позволяет просмотреть узел Административные шаблоны

(Administrative Templates) консоли Групповая политика (Group Policy). Он

содержит политики, конфигурируемые для локальных систем, ОП, доменов и сайтов.

Наборы шаблонов в узлах Конфигурация компьютера (Computer Configuration) и

Конфигурация пользователя (User Configuration) различаются. Добавлять

дополнительные шаблоны, содержащие новые политики, можно вручную, а также при

настройке новых компонентов Windows.

Пользовательский интерфейс для узла Административные шаблоны (Administrative

Templates) настраивается в файлах с расширением .adm. Эти текстовые файлы в

формате ASCII разрешается редактировать или создавать в любом текстовом

редакторе. При конфигурации политик в узле Административные шаблоны (Administrative

Templates) параметры сохраняются и файлах Registry.pol. Для разделов реестра

HKEY_LQCAL_MACHINE и HKEY_CURRENT_USER применяются отдельные файлы Registry.pol.

Чтобы узнать, какие политики административных шаблонов доступны, достаточно

просмотреть узлы Административные шаблоны (Administrative Templates) в консоли

Групповая политика (Group Policy). Политики находятся водном из трех состояний:

-

Не задана (Not Configured) — политика не используется, и ее параметры не

сохранены в реестре;

-

Включена (Enabled) — политика активно выполняется, и ее параметры сохраняются в

реестре;

-

Отключена (Disabled) — политика отключена и не выполняется, если не замещена.

Этот параметр сохраняется в реестре.

19.

Применение политики безопасности с помощью шаблонов

Жесткая система защиты и продуманные параметры безопасности — залог успешного

администрирования. Один из способов назначить политику безопасности —

посредством шаблонов безопасности (.security

templates).

Знакомство с шаблонами безопасности

Шаблоны безопасности позволяют централизованно управлять параметрами

безопасности рабочих станций и серверов. Они используются для применения наборов

политик, связанных с защитой данных. Обычно эти политики из перечисленных далее

групп:

-

политики учетных записей — параметры паролей, блокирования учетных записей и

Kerberos;

-

локальные политики — параметры аудита, прав пользователей и др.;

-

политики журнала событий — параметры безопасности, связанные с ведением журнала

событий;

-

политики ограниченных групп — параметры безопасности, связанные с

администрированием локальных групп;

-

политики системных служб — параметры безопасности и запуска локальных служб;

-

политики файловой системы — параметры безопасности локальной файловой системы;

-

политики реестра — параметры, задающие значения ключей реестра, связанных с

безопасностью.

Шаблоны безопасности имеются во всех вариантах Windows Server 2003. Их можно

импортировать в любую групповую политику. Шаблоны хранятся в папке %SystemRoot%\Security\Templates и

управляются из оснастки Шаблоны безопасности (Security Templates), показанной на

рис. 10. Средствами этой же оснастки создаются и новые шаблоны. В комплект

Windows

Server 2003 входят

следующие стандартные шаблоны:

-

dc security — содержит параметры безопасности по умолчанию для контроллеров

домена;

-

hisecdc — содержит жесткие параметры безопасности для контроллеров домена;

-

hisecws — содержит жесткие параметры безопасности для рабочих станций.

-

securedc — содержит умеренные параметры безопасности для контроллеров домена;

-

securews — содержит умеренные параметры безопасности для рабочих станций;

-

setup security — содержит параметры безопасности по умолчанию для рядовых

серверов;

Выбрав необходимый шаблон, тщательно проверьте все его параметры и

проанализируйте, как они повлияют на работу вашей сети. Если какой-то из

параметров в вашей ситуации не нужен, отредактируйте его или совсем удалите. Для

применения шаблонов используется оснастка Анализ и настройка безопасности

(Security Configuration and Analysis). Ее же средствами можно сравнить значение

параметра в шаблоне с тем, что в данный момент используется па компьютере. Чтобы

воспользоваться оснастками системы безопасности, выполните следующие действия.

1.

Щелкните кнопку Пуск (Start) и выберите команду Выполнить (Run).

2.

Введите mmc в поле Открыть (Open) и щелкните ОК.

3.

В открывшейся консоли выберите в меню Файл (File) команду Добавить или удалить

оснастку (Add/Remove Snap-In).

4.

В открывшемся окне перейдите на вкладку Изолированная оснастка (Standalone) и

щелкните кнопку Добавить (Add).

5.

В диалоговом окне Добавить изолированную оснастку (Add Standalone Snap-In)

выделите в списке вариант Шаблоны безопасности (Security Templates) и щелкните

Добавить (Add).

6.

Выделите вариант Анализ и настройка безопасности (Security Configuration and

Analysis) и щелкните Добавить (Add).

7.

Щелкните Закрыть (Close), а потом — ОК.

Применение шаблонов безопасности

Как уже говорилось, оснастка Шаблоны безопасности (Security Templates)

предназначена для просмотра имеющихся и для создания новых шаблонов. Чтобы

настроить и проверить шаблон, выполните следующие действия.

1.

Откройте оснастку Анализ и настройка безопасности (Security Configuration and

Analysis).

2.

Щелкните правой кнопкой узел Анализ и настройка безопасности (Security

Configuration and Analysis) и выберите команду Открыть базу данных (Open

Database).

3.

Введите в поле Имя файла (File Name) имя новой базы и щелкните Открыт]) (Open).

Откроется диапоговос окно Импортировать шаблон (Import Template).

4.

Выделите шаблон безопасности, которым хотите воспользоваться, и щелкните Открыть

(Open).

5.

Щелкните правой кнопкой узел Анализ и настройка безопасности (Security

Configuration and Analysis) и выберите команду Анализ компьютера (Analyze

Computer Now). Введите путь к файлу журнала ошибок или сразу щелкните ОК, чтобы

использовать путь по умолчанию.

6.

Дождитесь завершения анализа шаблона. Затем просмотрите сто результаты и при

необходимости отредактируйте шаблон. Для просмотра журнала ошибок щелкните

правой кнопкой узел Анализ и настройка безопасности (Security Configuration and

Analysis) и выберите команду Показать файл журнала (View Log File).

7.

Подготовившись к применению шаблона, щелкните правой кнопкой узел Анализ и

настройка безопасности (Security Configuration and Analysis) и выберите команду

Настроить компьютер (Configure Computer Now). Введите путь к файлу журнала

ошибок или сразу щелкните ОК, чтобы использовать путь по умолчанию.

8.

Чтобы просмотреть журнал ошибок настройки, щелкните правой кнопкой узел Анализ и

настройка безопасности (Security Configuration and Analysis) и выберите команду

Показать файл журнала (View Log File). Отметьте возникшие проблемы и примите

меры к их устранению.

5.

Порядок выполнения

работы

1.

Установить главный контроллер домена

2.

Подсоединить компьютер к домену

3.

Установить соединение с доменом в качестве пользователя

4.

Изменить политику безопасности

6.

Содержание отчёта

В отчёте следует указать:

-

Цель работы

-

Введение

-

Программно-аппаратные средства, используемые при выполнении работы

-

Основная часть

-

Заключение (сделать выводы относительно проделанной работы)

-

Список используемой литературы

7.

Литература:

1.

Уильям Р. Станек

Microsoft

Windows

Server

2003. Справочник администратора / Пер. с англ. –М.: Издательско-торговый дом

«Русская редакция», 2003. –640 с.: ил.

2.

Ханикат Дж. Знакомство с Microsoft Windows Server 2003 . /Пер. с англ. — М.:

Издательско-торговый дом «Русская Редакция», 2003. — 464 с.

3.

К. Айвенс Microsoft Windows Server 2003. Полное руководство. /Пер. с англ., —

М.: Издательство «СП ЭКОМ», 2004.— 896 с.

4.

Журнал «Системный администратор», 12.2007.

5.

Элементы управления Active Directory

http://ruos.ru/2003/Glava18/index0.htm.

6.

Основные понятия и принцип работы

http://ruos.ru/2003/Glava19/index0.htm

7.

Администрирование домена

http://ruos.ru/2003/Glava21/index0.htm

|